Cara Memasang SSL Gratis Cloudflare di WordPress Site

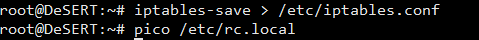

Hai Sobat Linexia!!

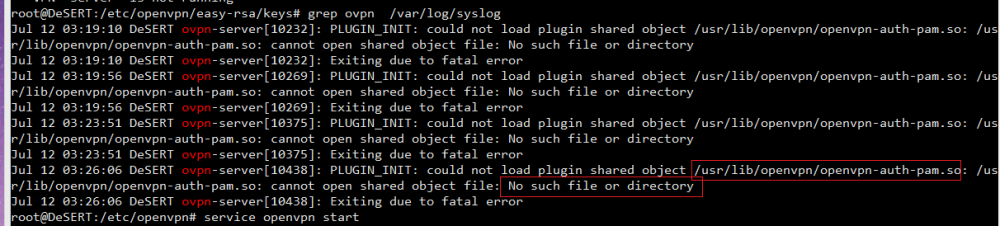

Ga kerasa ya rupanya Postingan Linexia sudah mencapai 25 postingan :) sebenernya sih bagi gua berasa juga capeknya tapi gapapa lah. Sorry ya kalo sekarang Linexia lebih banyak memberikan Tutorial/Cara-cara bukan pengertian lagi. Nah, di postingan yang ke 25 ini gua pengen ngasih tau Cara Memasang SSL Gratis Cloudflare di WordPress Site. Yuk langsung aja baca Artikelnya :)

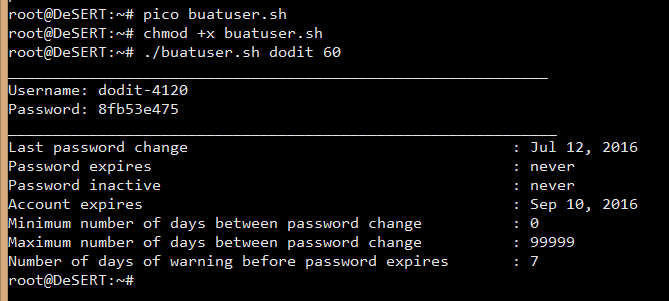

Apa itu SSL (HTTPS)?

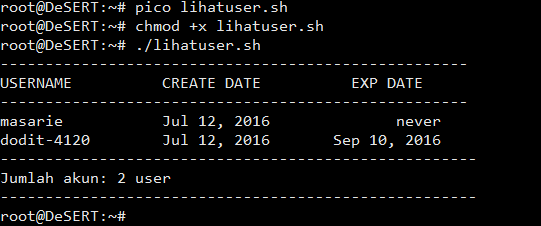

SSL (Secure Socket Layer) adalah sebuah standar teknologi yang digunakan untuk membangun koneksi terenkripsi antara webserver (website) dengan client (Browser) atau antara mail server dengan mail client.

Lebih tepatnya SSL adalah protokol keamanan yang mengatur bagaimana algoritma harus digunakan dan diterapkan agar koneksi terenkripsi terjalin.

SSL memungkinkan informasi sensitif seperti data kartu kredit,username,password dan informasi penting ditransmisikan cari server ke client atau sebaliknya dengan aman karena data yang dikirim akan diaca (dienkripsi)

pembahasan tentang SSL,cara kerja dan cara mendapatkan certificate yang telah ditandatangi oleh CA dibahas lengkap dalam artikel Pengertian SSL TLS HTTPS dan Fungsinya

Kenapa kamu harus beralih dari HTTP ke HTTPS (SSL)?

Ada beberapa hal yang menjadi pertimbangan kenapa kamu harus beralih dari HTTP ke HTTPS,selain menyangkut performa dan keamanan https juga mempunyai imbas yang lumayan terhadap SEO dan kepercayaan pembaca /client terhadap website yang kamu kelola.

- Performa dan HTTP/2Kenapa menggunakan google chrome jauh lebih cepat ketika kita mengakses website terutama website milik google seperti youtube,gmail,blogger dll, jawaban nya karena browser milik google mendukung protocol penyempurnaan dari HTTP 1 yang dilakukan oleh 2 engineer google yang diberinama SPDY dan digunakan sejak tahun 2009.SPDY tidak menggantikan protocol lama hanya saja memanfaatkan protokol lama (HTTP 1) sebagai media tunnel untuk SPDY .HTTP/2 dibangun berdasar kesuksesan SPDY dan menggantikan HTTP versi sebelum nya dan SPDY, mayoritas browser sekarang telah mendukung protocol HTTP/2 sebagai dukungan migrasi menggunakan protocol HTTP/2 yang telah disempurnakan dan lebih cepat.berdasarkan informasi, kecepatan HTTP/2 jauh lebih cepat hingga 60% dibanding HTTP 1 . Jika kamu ingin menggunakan HTTP/2 maka syarat utama nya adalah kamu harus menggunakan TLS/SSL .

- Keamananketika menggunakan TLS/SSL (Https) maka data yang dikirim dari server ke client dan sebaliknya dienkripsi sehingga jika ada penyadapan data yang kamu kirim lewat halaman website aman (tidak bisa dibaca hacker). jika kamu seorang blogger yang menggunakan CMS & Hosting sendiri dan sering sekali menggunakan public hotspot maka kamu wajib megaktifkan SSL di blog/website yang kamu kelola, karena tidak menutup kemungkinan ketika kamu login ke website mu menggunakan jaringan public wifi/hotspot ada orang yang sedang menyadap (listen/monitor mode) maka hacker tadi akan mendapatkan account blog mu ketika kamu login ke web mu yang belum dipasang SSL (https)Website yang menggunakan HTTPS juga tidak bisa diinject malware (bentuk java script malware untuk hook) ketika website mu diakses melalui proxy, dengan kata lain website mu kebal terhadap serangan MITM (man in the midle attack).Aman disini tidak aman 100% karena tetap memerlukan kejelian dari penggunanya , karena diluar sana ada aplikasi MITM untuk mengubah website https menjadi http biasa agar bisa disadap (SSL strip)

- SEO dan Rankingmenggunakan SSL (https) di website /blog yang kamu kelola memberikan nilai positif dimata mesin pencari google, ini berdasar pernyataan resminya dalam artikel yang berjudul “HTTPS as a ranking signal“

- Referal DataGoogle analytic akan meng block referal dari website https ke website non https . Sebagai contoh jika ada website yang telah menggunakan SSL (https) dan mereferensikan website mu dengan meletakan link di artikelnya sedangkan website mu belum menggunakan SSL (https) maka oleh google analytic tidak akan dianggap

- SSL membangun kepercayaanjika website yang kamu kelola memerlukan interaksi user untuk mengisi dara pribadi maka HTTPS menjadi tolak ukur yang mutlak untuk membangun kepercayaan terhadap website yang kamu kelola. karena dengan SSL/HTTPS maka dijamin data pribadi yang akan dikirim user/client ke server di enkripsi (acak) terlebih dahulu dan hanya server yang bisa membacanya.

” TIPS:-Ketika kamu memasang ssl (https) kamu protocol http tetap bisa diakses dan tidak bisa dimatikan, jika ingin menggunakan ful https maka harus di redirect.”

Mengenal jenis SSL mode pada Cloudflare

Ada beberapa pilihan ssl mode pada clodflare yang dapat disesuaikan dengan kondisi website mu, diantaranya :

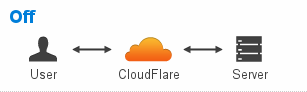

- Tanpa SSL

koneksi dari server kita ke cloudflare CDN dan dari CDN ke user semuanya tidak menggunakan SSL, dan semua data dikirim dalam bentuk plain http (tanpa dienkripsi)

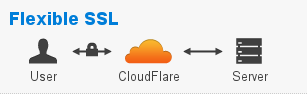

koneksi dari server kita ke cloudflare CDN dan dari CDN ke user semuanya tidak menggunakan SSL, dan semua data dikirim dalam bentuk plain http (tanpa dienkripsi) - Flexible SSL

koneksi dari server kita ke cloudflare tidak menggunakan SSL tetapi koneksi dari cloudflare ke user/visitor menggunakan SSL. Dengan kata lain webhosting kita tidak menggunakan SSL (https) tetapi ketika user mengakses web kita melalui CDN akan menggunakan SSL yang dipasang di Cloudflare ,SSL ini telah disediakan Cloudflare secara gratis dan berbayar. SSL certificate yang gratis ditujukan untuk beberapa domain (Shared Certificate) sedangkan SSL certificate yang berbayar dibuat khusus untuk kamu (dedicated certificate)

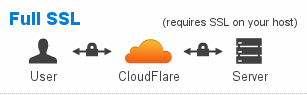

koneksi dari server kita ke cloudflare tidak menggunakan SSL tetapi koneksi dari cloudflare ke user/visitor menggunakan SSL. Dengan kata lain webhosting kita tidak menggunakan SSL (https) tetapi ketika user mengakses web kita melalui CDN akan menggunakan SSL yang dipasang di Cloudflare ,SSL ini telah disediakan Cloudflare secara gratis dan berbayar. SSL certificate yang gratis ditujukan untuk beberapa domain (Shared Certificate) sedangkan SSL certificate yang berbayar dibuat khusus untuk kamu (dedicated certificate) - Full SSL

koneksi dari client/visitor ke web kita yang melalui cloudflare menggunakan HTTPS dan koneksi dari server kita ke cloudflare juga menggunakan HTTPS, hanya saja cloudflare tidak mengecek validasi dari certificate yang kita gunakan untuk server yang kita kelola. Dengan kata lain jika kamu ingin menggunakan SSL certificate yang ditandatangani sendiri (self signed) maka kamu harus memilih opsi Full SSL

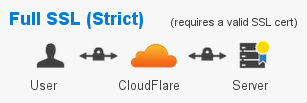

koneksi dari client/visitor ke web kita yang melalui cloudflare menggunakan HTTPS dan koneksi dari server kita ke cloudflare juga menggunakan HTTPS, hanya saja cloudflare tidak mengecek validasi dari certificate yang kita gunakan untuk server yang kita kelola. Dengan kata lain jika kamu ingin menggunakan SSL certificate yang ditandatangani sendiri (self signed) maka kamu harus memilih opsi Full SSL - Full SSL (Strict)

sama hanya dengan full SSL , koneksi dari cloudflare ke user/visitor dan koneksi dari cloudflare ke website yang kita kelola (yang dituju visitor melalui cloudflare) semuanya menggunakan HTTPS hanya saja pihak cloudflare mengecek keabsahan certificate yang kita gunakan di web yang kita kelola. dengan kata lain SSL certificate yang kita gunakan harus ditandatangin oleh pihak CA.

sama hanya dengan full SSL , koneksi dari cloudflare ke user/visitor dan koneksi dari cloudflare ke website yang kita kelola (yang dituju visitor melalui cloudflare) semuanya menggunakan HTTPS hanya saja pihak cloudflare mengecek keabsahan certificate yang kita gunakan di web yang kita kelola. dengan kata lain SSL certificate yang kita gunakan harus ditandatangin oleh pihak CA.

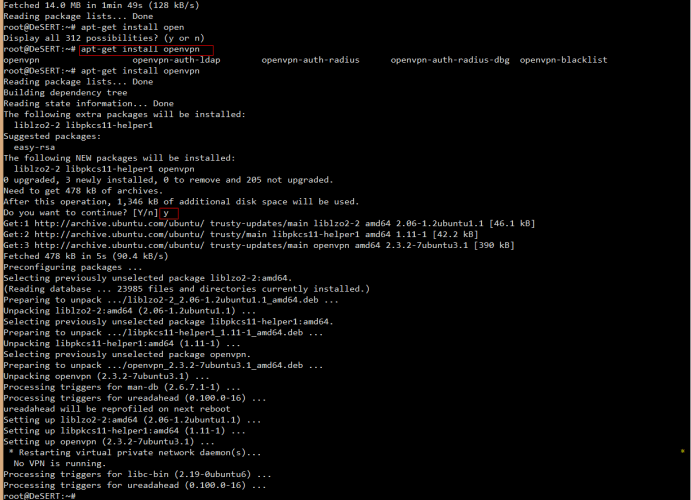

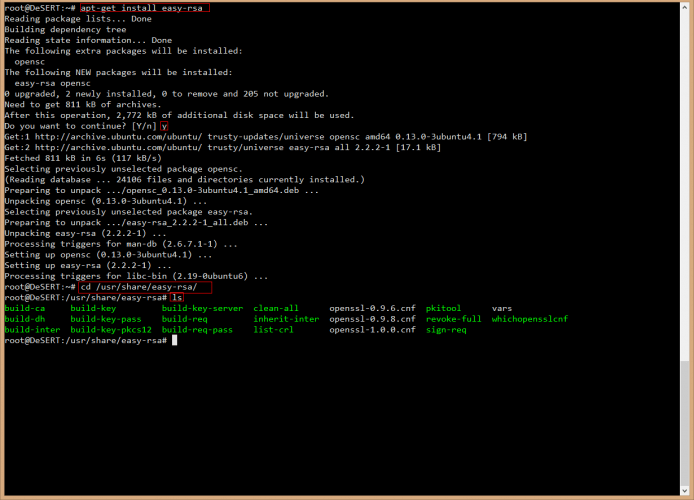

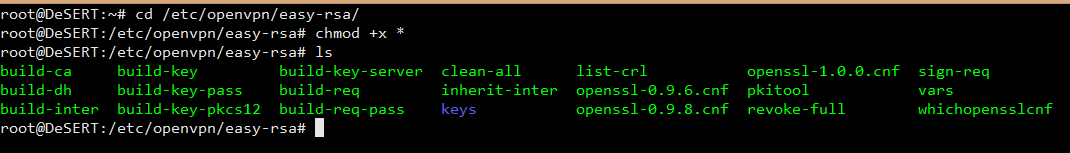

Cara memasang flexible SSL Cloudflare (CDN) pada wordpress

Dianggap bahwa kamu sudah menggunakan cloudflare CDN untuk website mu jika belum silakan ikuti panduan cara memasang cloudflare pada wordpress.

Kita akan memilih opsi flexible SSL karena webserver yang kita kelola tidak menggunakan SSL, jika menggunakan SSL dengan self sign silakan pilih full SSL dan jika web kita menggunakan certificate SSL yang ditandatangani CA silakan pilih opsi full SSL strict

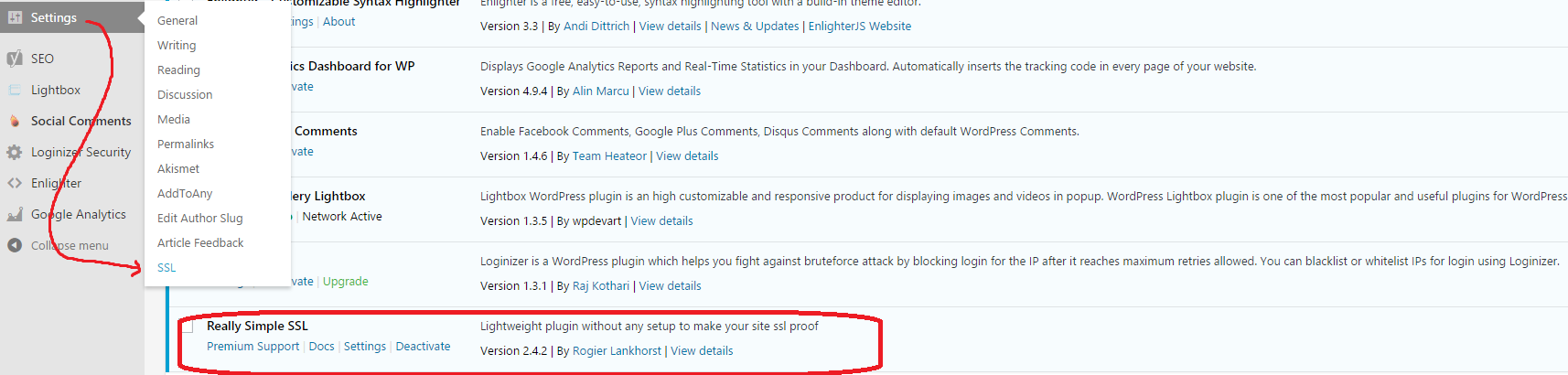

- Login ke wordpress mu dan install plugin Really simple SSL

Ingat hanya install saja, jangan dulu diaktifkan sebelum mengaktifkan SSL di cloudflare,karena plugin ini harus diaktifkan lewat koneksi SSL.

Ingat hanya install saja, jangan dulu diaktifkan sebelum mengaktifkan SSL di cloudflare,karena plugin ini harus diaktifkan lewat koneksi SSL. - Login ke Cloudflare , klik pada menu Crypto dan aktifkan /pilih seperti gambar berikut.

Jangan kuatir website mu error ,walau kamu mengaktifkan SSL ,website mu masih tetap bisa diakses kok lewat http://namawebsitemu.domain

Jangan kuatir website mu error ,walau kamu mengaktifkan SSL ,website mu masih tetap bisa diakses kok lewat http://namawebsitemu.domain - Setelah SSL diaktifkan harusnya kamu sudah bisa mengakses websitemu melalui https, walau ada beberapa error /content yang gak muncul bahkan berantakan.akses website dengan mengetikan https://websitemu.domain/wp-admin contoh https://linexia.blogspot.co.id/wp-admin .Login lah dengan akun wordpress mu dan aktifkan plugin “Really simple SSL”

setelah diaktifkan maka akan tampak seperti gambar diatas dan pada menu setting akan muncul menu SSL

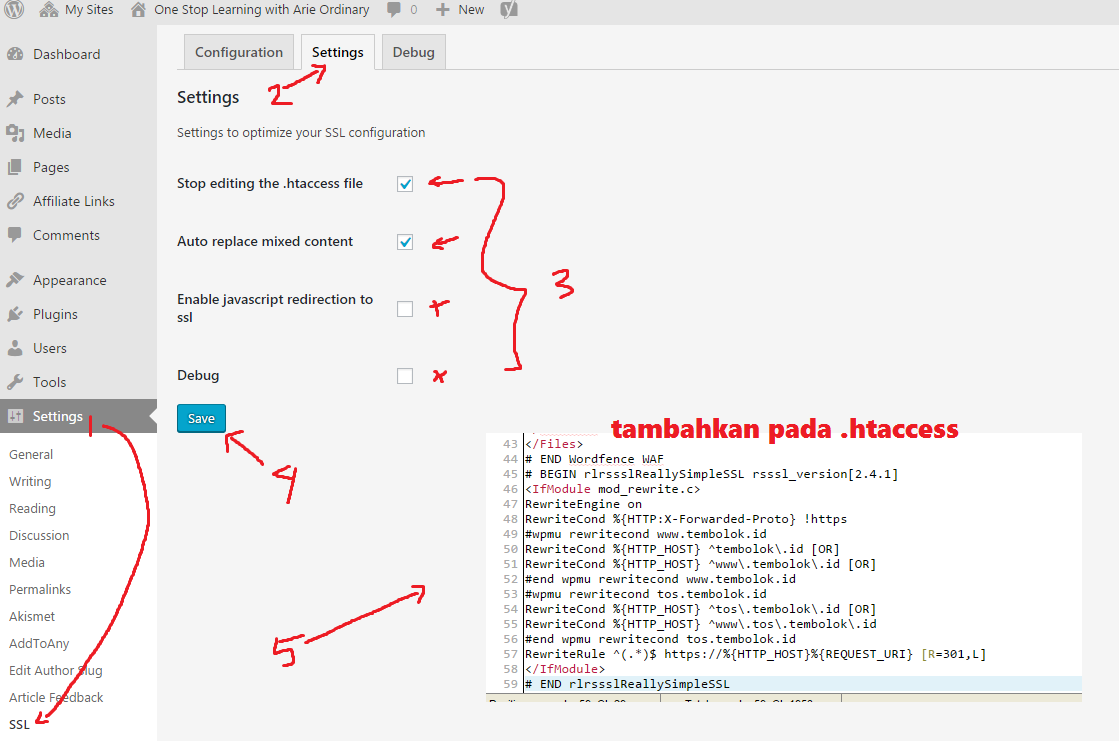

setelah diaktifkan maka akan tampak seperti gambar diatas dan pada menu setting akan muncul menu SSL - Terkadang ada masalah /error ketika mengaktifkan plugin ini dan harus ditangani secara manual. error ini biasanya “.htaccess not writable” atau “redirect rule could not be verified”

error ini bisa diatasi dengan cara mengedit file.htaccess melalui Cpanel dan menambahkan baris script yang mucul ketika error , sebelum mengedit /menambahkan baris script secara manual ke file .htaccess baiknya atur parameter pada menusetting seperti gambar dibawah ini:

error ini bisa diatasi dengan cara mengedit file.htaccess melalui Cpanel dan menambahkan baris script yang mucul ketika error , sebelum mengedit /menambahkan baris script secara manual ke file .htaccess baiknya atur parameter pada menusetting seperti gambar dibawah ini: Script diatas hanya contoh, silakan contek pada peringatan error, script seperti apa yang perlu ditambahkan tinggal diikuti saja.“Ingat ya ubah parameternya dulu lalu save baru edit file .htaccess nya , kalo langkah nya kebalik biasanya baris yang kita tambahkan akan hilang.File .htaccess berada di root directory file wordpress mu berada, attribut defaultnya adalah hidden jadi untuk melihatnya kamu harus mengaktifkan opsi view hidden file pada file explorer di cpanel mu“

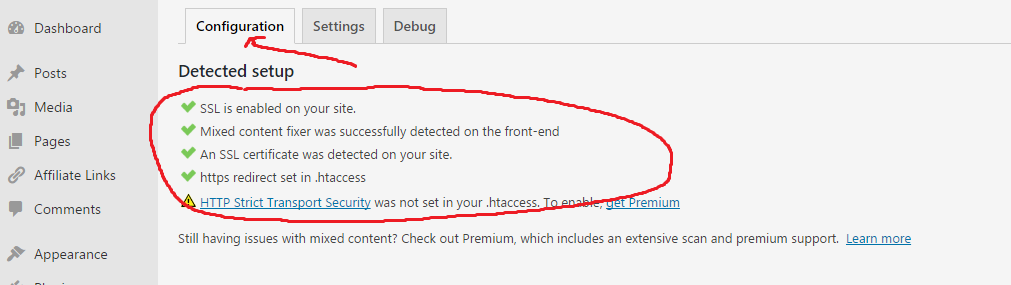

Script diatas hanya contoh, silakan contek pada peringatan error, script seperti apa yang perlu ditambahkan tinggal diikuti saja.“Ingat ya ubah parameternya dulu lalu save baru edit file .htaccess nya , kalo langkah nya kebalik biasanya baris yang kita tambahkan akan hilang.File .htaccess berada di root directory file wordpress mu berada, attribut defaultnya adalah hidden jadi untuk melihatnya kamu harus mengaktifkan opsi view hidden file pada file explorer di cpanel mu“ - Setelah kamu menambahkan script kedalam file .htaccess sesuai dengan petunjuk (script yang ditampilkan dalam error) silakan klik lagi dibagian configuration untuk merefresh hasil nyaJika tampak seperti dibawah ini maka selesai sudah

Redirect semua trafik ke SSL (HTTPS)

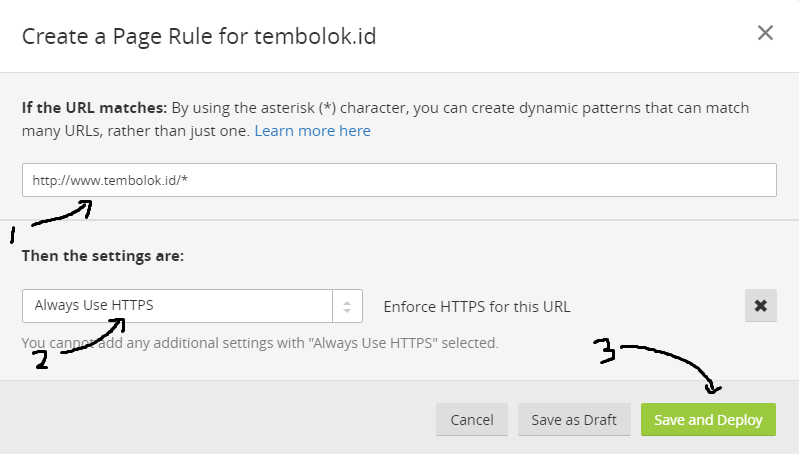

Agar pengguna http biasa secara otomatis pindah ke https maka kita harus melakukan redirect , redirect ini bisa kita setting pada cloudflare di menu page rule.

Jika kamu menggunakan WWW dan mempunyai subdomain maka minimal kamu harus membuat 3 page rule

- Redirect semua visitor yang menggunakan http:// ke https://www

- visitor yang mengakses http://www akan diarahkan ke https

- visitor yang mengakses subdomain dengan http akan diarahkan ke https

Update sitemap pada webmaster tool

JIka kamu telah mensubmit website mu ke mesin pencari baiknya kamu membuat /submit sitemap yang telah menggunakan https agar mensin pencari tau kalau website mu sekarang telah berubah menjadi HTTPS.

Untuk awal setelah perubahan dari http ke https mungkin akan mengalami penurunan trafic, karena website mu seperti website baru di mata mesin pencari jadi harus merangkak dari awal lagi

Sumber : www.tembolok.id (Di tambahkan dan di edit lagi oleh Linexia)